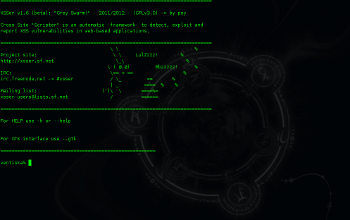

Penetración HconSTF es de código abierto marco de pruebas basadas en diferentes tecnologías de navegación, que ayuda a cualquier profesional de seguridad para ayuda en las pruebas de penetración o escaneo de vulnerabilidades webtools assessments.contains que son poderosos en hacer XSS (cross site scripting), inyección SQL, siXSS, CSRF, Traza XSS, RFI, LFI, etc Incluso útil para cualquier persona interesada en el dominio de seguridad de la información - estudiantes, profesionales de la seguridad, los desarrolladores web, las evaluaciones de vulnerabilidad manuales y mucho más.

- Características

- Conjunto de herramientas de categorías y completa

- Contiene cientos de herramientas y funciones y el guión para diferentes tareas, como SQLi, XSS, Dorks, OSINT para nombrar unos pocos

- HconSTF webUI con herramientas en línea (igual que la versión de la base de Aqua de HconSTF)

- Opción Todos y cada uno está configurado para pruebas de penetración y evaluaciones de la vulnerabilidad

- Especialmente configurado y mejorado para lograr el anonimato sencillo y sólido

Obras para la evaluación de pruebas de aplicaciones web especialmente para OWASP Top 10

- Operación Fácil de usar y de colaboración como el interfaz de sistema

.jpg)